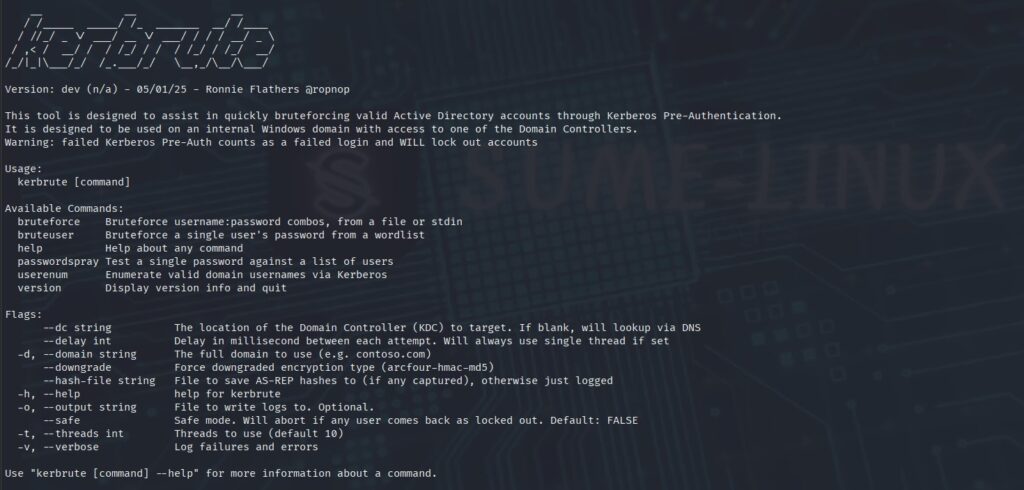

Kerbrute

أداة سريعة وذكية تساعدك في Brute Forcing و Enumeration لحسابات Active Directory عبر بروتوكول Kerberos — وكل هذا بدون ما تسوي Login حقيقي!

ماذا تفعل Kerbrute

Kerbrute يستخدم بروتوكول Kerberos (اللي يشغل AD) عشان

يتحقق من وجود يوزرات داخل الـ Domain (بدون الحاجة للباسوورد!)

يجرب قائمة كلمات مرور على يوزر معين (Brute Force)

يستخرج تذاكر TGT لو عندك صلاحيات (لتنفيذ هجمات زي Pass-the-Ticket)

يشتغل بسرعة جنونية لأنه مكتوب بـ Go

User Enumeration

يعني تتأكد من وجود يوزرات داخل الدومين بناءً على قائمة أسماء

Password Spraying

تجرب كلمة مرور وحدة (أو أكثر) على عدة يوزرات دفعة وحدة — بدون تقفيل الحسابات

TGT Harvesting

لو عندك صلاحية، تقدر تطلب تذكرة تذكرة الدخول Ticket-Granting Ticket للتجهيز لهجمات أقوى

كيف تثبته؟

: تحميل الأداة من GitHub

git clone https://github.com/ropnop/kerbrute.git

cd kerbrute

go build

: أمثلة استخدام

: فحص وجود يوزرات داخل الدومين

./kerbrute userenum -d company.local usernames.txt –dc 10.10.10.10

: Password Spraying على دومين

./kerbrute passwordspray -d company.local –dc 10.10.10.10 usernames.txt “Winter2024!”

تحاول تسجل دخول بنفس الباسوورد على كل يوزر، من غير ما تقفل الحسابات

: معلومات إضافية

البروتوكول المستخدم: Kerberos 88/UDP + TCP

. ما يحتاج صلاحيات، لكن لو عندك creds يفتح لك طرق أقوى