FFUF (Fuzz Faster U Fool)

داة ultra-fast للـ فَزّينق على مواقع الويب – للعثور على ملفات، مسارات، باراميترات، وكل شي ممكن يكون مخفي!

FFUF ماذا تفع

FFUF = أداة سطر أوامر مكتوبة بلغة Go

وتستخدم لإجراء Fuzzing على

مسارات (directories)

ملفات داخل موقع

معلمات (parameters)

Subdomains

Login forms

حتى API endpoints

يعني تقدر تكتشف الكنوز المخفية في أي موقع حرفيًا

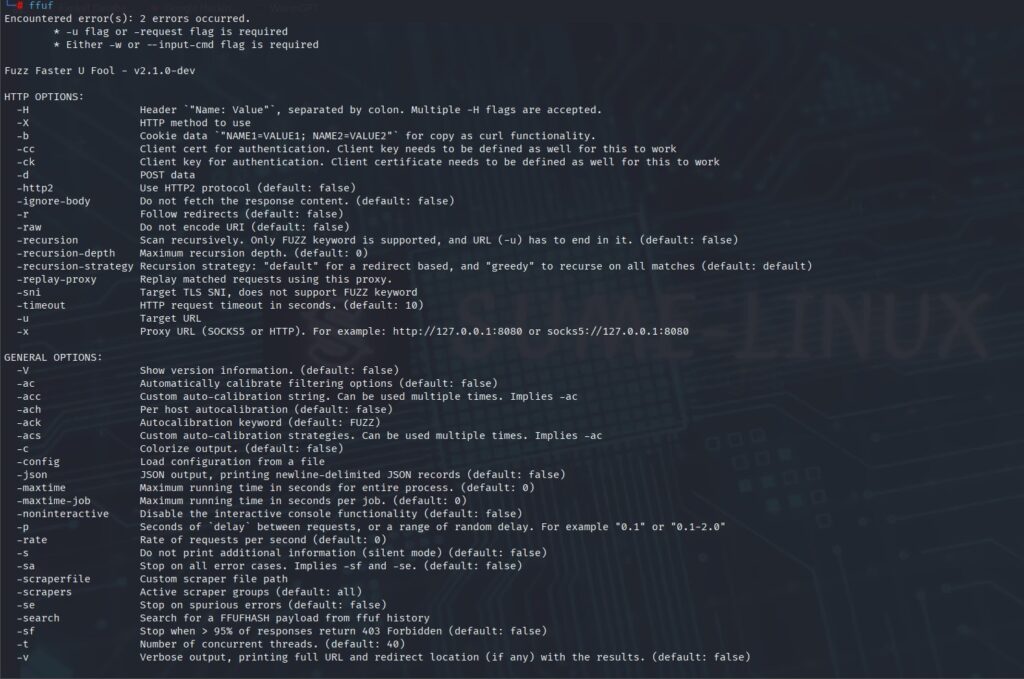

: FFUF ميزات

سريع جدًا جدًا (يوصل آلاف الطلبات في الثانية)

يدعم POST, GET, PUT, DELETE, وغيرها

تقدر تخصص الـ headers, cookies, proxies

يدعم متغيرات ديناميكية (FUZZ داخل الرابط أو البيانات)

يتكامل مع أدوات ثانية مثل httpx, subfinder, nuclei

: طريقة التثبيت

: إذا عندك Go

go install github.com/ffuf/ffuf/v2@latest

تلقاه في

~/go/bin/ffuf

انسخه لمسار سهل

sudo cp ~/go/bin/ffuf /usr/local/bin/

: ملفات الكلمات المقترحة

/usr/share/wordlists/dirb/

SecLists (مشروع رهيب: https://github.com/danielmiessler/SecLists)

: أمثلة استخدام رهيبة

1. اكتشاف مسارات داخل موقع

ffuf -u https://example.com/FUZZ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

FUZZ هو مكان الكلمة اللي يتم تجربتها من القاموس

-w هو ملف الكلمات (Wordlist)

2. اكتشاف ملفات داخل مجلد

ffuf -u https://example.com/admin/FUZZ -w files.txt -e .php,.html,.bak

يجرّب كلمات من files.txt مع الامتدادات .php, .html, .bak

3. Fuzz على باراميتر داخل GET request

ffuf -u https://example.com/page.php?id=FUZZ -w ids.txt

يعني يجرب باراميترت رقمية أو اسمية لكشف سلوك مشبوه أو ثغرات.

4. Fuzz على صفحة تسجيل دخول (POST Request)

ffuf -w users.txt:USERNAME -w passwords.txt:PASSWORD -X POST \

-d “user=USERNAME&pass=PASSWORD” -u https://example.com/login.php \

-H “Content-Type: application/x-www-form-urlencoded”

يجرّب كل تركيبة ممكنة من المستخدمين والباسووردات في POST فورم.